ما هو تخصص الأمن السيبراني (حماية الأنظمة الإلكترونية)

في ظل التطور التكنولوجي السريع الذي نشهده اليوم، أصبح اختيار التخصص الجامعي المناسب أمر بالغ الأهمية لضمان مستقبل مهني ناجح، حيث تتنوع التخصصات المستقبلية التي يتوقع أن تكون الأكثر طلبًا في السنوات القادمة، وتشمل مجالات متعددة مثل الذكاء الاصطناعي، علم البيانات، الطاقة المتجددة، والروبوتات، ومع تزايد التهديدات الإلكترونية، أصبح تخصص الأمن السيبراني من أكثر التخصصات طلبًا في سوق العمل.

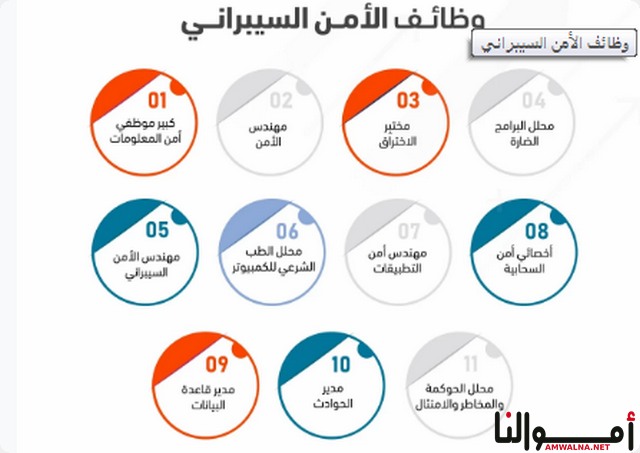

ما هو تخصص الأمن السيبراني؟

تخصص الأمن السيبراني هو مجال يركز على حماية الأنظمة الإلكترونية، الشبكات، والبيانات من الهجمات الإلكترونية والاختراقات، ويهدف هذا التخصص إلى تأمين المعلومات الحساسة ومنع الوصول غير المصرح به، بالإضافة إلى التصدي للجرائم الإلكترونية والقرصنة، وتحتاج الشركات والمؤسسات الحكومية إلى خبراء لحماية بياناتها وأنظمتها من الهجمات السيبرانية.

المواضيع التي يدرسها الطلاب في تخصص الأمن السيبراني

يدرس الطلاب في هذا التخصص مجموعة متنوعة من المواضيع، بما في ذلك:

- أمن الشبكات: أو حماية الشبكات من الهجمات والاختراقات.

- التشفير: استخدام تقنيات التشفير لحماية البيانات.

- إدارة قواعد البيانات: تأمين وإدارة البيانات المخزنة.

- البرمجة: تطوير برامج آمنة.

- تحليل البرمجيات الخبيثة: اكتشاف وتحليل البرمجيات الضارة.

هل توجد شهادات معترف بها في مجال الأمن السيبراني؟

نعم، هناك العديد من الشهادات المعترف بها عالميًا في مجال الأمن السيبراني، والتي يمكن أن تساعدك في تعزيز مهاراتك وزيادة فرصك في سوق العمل، من بين هذه الشهادات:

- CompTIA Security، هذه الشهادة مثالية للمبتدئين، حيث تغطي أساسيات الأمن السيبراني وتثبت قدرتك على تقييم مستوى الأمان في المؤسسات والتعامل مع الحوادث الأمنية.

- Certified Information Systems Security Professional CISSP، واحدة من أكثر الشهادات احترامًا في المجال، وهي موجهة للمهنيين ذوي الخبرة الذين يرغبون في إثبات معرفتهم العميقة في مجال الأمن السيبراني.

- Certified Ethical Hacker (CEH) ، هذه الشهادة تركز على تقنيات القرصنة الأخلاقية وكيفية اكتشاف الثغرات الأمنية في الأنظمة والشبكات.

- Certified Information Security Manager (CISM) ، تستهدف المهنيين الذين يرغبون في إدارة وتطوير برامج الأمن السيبراني في المؤسسات.

- GIAC Security Essentials (GSEC) ، تغطي مجموعة واسعة من المواضيع الأساسية في الأمن السيبراني، وهي مناسبة للمبتدئين وأصحاب الخبرة على حد سواء.

- ISACA Cybersecurity Fundamentals، مثالية للطلاب والخريجين الجدد، حيث تضمن فهمهم لمبادئ الأمن السيبراني الأساسية.

هذه الشهادات توفر لك المعرفة والمهارات اللازمة للتفوق في مجال الأمن السيبراني، وتزيد من فرصك في الحصول على وظائف مرموقة في هذا المجال المتنامي.

ما هي متطلبات الحصول على شهادة CISSP؟

للحصول على شهادة Certified Information Systems Security Professional (CISSP)، يجب تلبية المتطلبات التالية:

- يجب أن يكون لديك خمس سنوات على الأقل من الخبرة العملية بدوام كامل في اثنين أو أكثر من المجالات الثمانية في معرفة CISSP Common Body of Knowledge (CBK) من (ISC)²12، ويمكن الحصول على إعفاء من سنة واحدة من الخبرة إذا كنت تحمل درجة جامعية لمدة أربع سنوات أو ما يعادلها إقليميًا، أو إذا كنت تحمل شهادة إضافية من قائمة (ISC)² المعتمدة.

- يجب اجتياز امتحان CISSP، وهو اختبار تكيفي مع الكمبيوتر (CAT) يحتوي على 100 إلى 150 سؤالًا، ويجب الحصول على 700 من 1000 درجة للنجاح.

- بعد اجتياز الامتحان، يجب تقديم تأييد من أحد أعضاء (ISC)² الذي يؤكد أنك تستوفي متطلبات الخبرة.

- يجب الالتزام بمدونة الأخلاقيات المهنية الخاصة بـ (ISC)²1.

- بعد الحصول على الشهادة، يجب تجديدها كل ثلاث سنوات من خلال استكمال متطلبات التعليم المستمر

الأدوات المستخدمة في الأمن السيبراني

في مجال الأمن السيبراني، هناك العديد من الأدوات والتقنيات التي تستخدم لحماية الأنظمة والشبكات من التهديدات السيبرانية، إليك بعض الأدوات والتقنيات الرئيسية:

- برامج مكافحة الفيروسات (Antivirus Software):

تستخدم لاكتشاف وإزالة البرمجيات الخبيثة مثل الفيروسات والديدان وأحصنة طروادة.

- جدران الحماية (Firewalls):

تستخدم للتحكم في حركة المرور بين الشبكات المختلفة ومنع الوصول غير المصرح به.

- أنظمة كشف التسلل (Intrusion Detection Systems – IDS):

تستخدم لمراقبة الشبكات والأنظمة للكشف عن الأنشطة المشبوهة أو الهجمات.

- أنظمة منع التسلل (Intrusion Prevention Systems – IPS):

تستخدم ليس فقط للكشف عن الهجمات ولكن أيضًا لمنعها من الوصول إلى الشبكة.

- التشفير (Encryption):

تستخدم لحماية البيانات أثناء نقلها أو تخزينها من خلال تحويلها إلى صيغة غير قابلة للقراءة بدون مفتاح فك التشفير.

- إدارة الهوية والوصول (Identity and Access Management – IAM):

تستخدم للتحكم في من يمكنه الوصول إلى الموارد المختلفة داخل الشبكة.

- أدوات تحليل السلوك (Behavioral Analytics Tools):

تستخدم لتحليل سلوك المستخدمين والنظام للكشف عن الأنشطة غير العادية التي قد تشير إلى هجمات.

- أدوات إدارة الثغرات (Vulnerability Management Tools):

تستخدم لتحديد وتقييم وإصلاح الثغرات الأمنية في الأنظمة والشبكات.

- أدوات النسخ الاحتياطي والاستعادة (Backup and Recovery Tools):

تستخدم لضمان استعادة البيانات في حالة حدوث هجوم أو فقدان البيانات.

10_أدوات مراقبة الشبكة (Network Monitoring Tools):

تستخدم لمراقبة أداء الشبكة والكشف عن أي مشاكل أو تهديدات محتملة.

المهارات المطلوبة للعمل في مجال الأمن السيبراني

إليك بعض المهارات الأساسية التي يجب أن تتوفر لديك:

- معرفة الشبكات وإدارة النظم، أو فهم عميق لآلية عمل الشبكات وكيفية نقل البيانات وتأمينها.

- مهارات في تهيئة وصيانة أجهزة الكمبيوتر، ومعرفة أنظمة التشغيل واتقانها مثل Windows وLinux وMac OS.

- مهارات في القرصنة الأخلاقية وتحليل البرامج الضارة.

- معرفة لغات البرمجة مثل JavaScript، C، C++، PHP، Python.

- مراقبة أمن الشبكة.

- معرفة كيفية عمل أجهزة التوجيه وجدران الحماية وأنظمة الكشف عن التطفل.

- مهارات في تأمين البنية التحتية السحابية مثل AWS وAzure.

- القدرة على إيجاد حلول مبتكرة لتحديات أمن المعلومات.

- التركيز على التفاصيل الدقيقة لتجنب الأخطاء الأمنية.

- القدرة على التواصل بفعالية مع الفرق المختلفة داخل المؤسسة.

- العمل بروح الفريق والتعاون مع الآخرين لتحقيق الأهداف الأمنية.

- القدرة على تحليل المواقف واتخاذ قرارات مستنيرة.

- الاستعداد للتعلم المستمر لمواكبة التطورات في مجال الأمن السيبراني.

- التعامل مع الحوادث الأمنية.

- القدرة على الاستجابة السريعة والفعالة للحوادث الأمنية.

- التمتع بمهارات تقنية عالية تمكنك من التعامل مع الأدوات والتقنيات الحديثة.

اطلع على: سلم رواتب الأمن البيئي مع البدلات ؛ بالريال السعودي

التحديات المستقبلية في مجال الأمن السيبراني

- التطور السريع للتكنولوجيا:

مع تقدم التكنولوجيا، تظهر تهديدات جديدة ومعقدة، على سبيل المثال الذكاء الاصطناعي يمكن أن يستخدم لتعزيز الهجمات السيبرانية وجعلها أكثر تعقيدًا وصعوبة في الكشف.

- إنترنت الأشياء (IoT):

تزايد استخدام الأجهزة المتصلة بالإنترنت يزيد من نقاط الضعف التي يمكن استغلالها، وتأمين هذه الأجهزة يمثل تحدي كبير نظرًا لتنوعها وانتشارها الواسع.

- الهجمات الهجينة:

الهجمات التي تجمع بين الأساليب التقليدية والحديثة، مثل استخدام الهندسة الاجتماعية مع البرمجيات الخبيثة، تصبح أكثر شيوعًا وتتطلب استراتيجيات دفاعية متكاملة.

- الحوسبة الكمومية:

مع تطور الحوسبة الكمومية، قد تصبح العديد من تقنيات التشفير الحالية غير فعالة، مما يتطلب تطوير تقنيات تشفير جديدة مقاومة للحوسبة الكمومية.

- التهديدات السيبرانية للصحة الرقمية:

مع تزايد الاعتماد على التكنولوجيا في المجال الصحي، تصبح البيانات الصحية هدفًا رئيسيًا للهجمات السيبرانية، مما يتطلب إجراءات حماية خاصة.

- نقص المهارات السيبرانية:

هناك فجوة كبيرة بين الطلب على المهارات السيبرانية وعدد المتخصصين المتاحين، مما يزيد من صعوبة تأمين الأنظمة والشبكات بشكل فعال.

- الهجمات على البنية التحتية الحيوية:

الهجمات التي تستهدف البنية التحتية الحيوية مثل شبكات الكهرباء والمياه والاتصالات يمكن أن تكون مدمرة وتحتاج إلى استراتيجيات دفاعية قوية.

- الهجمات على السحابة:

مع تزايد الاعتماد على الحوسبة السحابية، تصبح البيانات المخزنة في السحابة هدفًا رئيسيًا للهجمات، مما يتطلب تقنيات أمان متقدمة لحمايتها.

اطلع على: راتب الأمن الصحي القطاع الحكومي ؛ بالريال السعودي